[yummyKit] 1 day

※주의사항※

연구 목적으로 작성된 것이며, 허가 받지 않은 공간에서는 테스트를 절대 금지합니다. 악의적인 목적으로 이용할 시 발생할 수 있는 법적 책임은 자신한테 있습니다. 이는 해당 글을 열람할 때 동의하였다는 것을 의미합니다.

안녕하세여!! 항상 OS 개발을 포스팅 하다가 개발중인 네트워크 해킹 툴 소개를 하려고 이렇게 포스팅하게 되었어여!!

우왕 글의 첫 문단부터 뻘~겋게 주의사항이 있네영... 다들 주의하세여!!!

혹씨 저의 OS 개발 일지를 못보셨다면.. 저의 포스팅 방식이 아쥬아쥬 그켬일 수가 있으니 ※주의※ 먼저 드릴게여!!

새로운 주제로 포스팅하려고 생각하니 가슴이 너무 두준두준하네영!! 새로운 주제인 만큼 상콤한 짤로 시작해볼까여!?

크~~ 원초적인 매력남... 집중력 완전 높아질 것 같은 짤로 이목을 끌고 어떤 해킹 툴인지 소개시켜드릴게여!!

먼저, 저의 yummyKit이라는 프로그램을 하기 전에 저에게 보안에 관심을 갖게 해주신 저의 인생 멘토이자 롤모델 이경문 선생님께 감사의 인사를 드립니당... 항상 감사하신 분이셔요 ㅜㅠㅜ 코딩이라곤 1도 모르던 제가 어떻게 이렇게 개발도 하고 보안에도 관심을 갖게 되었는지 참... 세상은 살다봐야 아는 일이라고 뙇 느꼈으니깐여!!

경기도 분당 소재인 판교의 '경기창조경제혁신센터' 라는 건물이 있어요. 넥슨 건물 뒤쪽!! 네오위즈 옆쪽!! 넵 거기서 '경기도 융합보안관 양성프로그램' 이라는 교육프로그램을 시작하기에 첫 기수로 들어갔는데, 그 때 처음으로 뵈었던 저의 롤마들..

SnoopSpy

이경문 선생님께서 운영하시는 길길(질질x)웹사이트도 많은 참고하시면 좋으실 거예요!! 선생님께서는 SnoopSpy 라는 프로그램을 만드셨는데, 제가 이 프로그램에 감명받아 yummyKit 이라는 툴을 만들고 싶다는 계기가 되었지여!!(야미님 너무 yummy를 좋아하시는데 이거 무슨 이유있는건가여? 넵 서든어택을 했던 저는 야미라는 이름에 필이 꽂혀서... 아무의미없는 야미가 되어씁니당 헿헤)

자! 그럼 과연 SnoopSpy 프로그램은 어떤 것이며, 그에 감명받아 개발하고있는 yummyKit은 무엇일까!!

Kali Linux로 Ettercap, MITMf 등의 Spoofing 툴을 사용해신 분이라면 아실테지만, ARP Spoofing 프로그램이예요!

넵? 칼리 리눅스는 무엇이며 이더캡은 무엇이고 밈틈프(글자 그대로 엠-아이-티-엠-에프 라고 읽는답니당!)처럼 보이는 것은 또 무엇이고... 스푸퓡은 뭐냐구여? 설명해주기 귀찮아서 그냥 이렇게 얼렁뚱땅 넘어가려는 속셈 아니냐구여? ㅜㅠㅜ설명해드리려구해써여!!

Kali Linux

칼리 리눅스(Kali Linux)란 모의해킹용 리눅스예요. 리눅스는 아시죠!! Windows, Mac OS(Machintosh), Linux, Unix, Solaris, Free BSD, Android, iOS 등 운영체제 중 하나가 리눅스이잖아요! 아녜여 화낸게 아니라 구냥 아신다고 생각하고 얘기하다보니 화낸것같은 느낌... 죄송... 미안... 넵 ㅜㅠ

칼리 리눅스는 Debian 계열의 리눅스로, 오픈 소스 리눅스이자 Ubuntu 기반의 BackTrack의 후속 버전이예요. 어멋 그럼 Debian, Ubuntu, BackTrack은 또 무엇인지 이거 양파같네여 까도 까도 새로운게 나오는 리눅스의 세계..

칼리 리눅스는 수많은 해킹 툴을 담고 있으며, 모의해킹에 최적화 된 OS로 평가받아요.(Kali Linux Site : www.kali.org)

칼리 리눅스 설명에서 갑툭튀한 Debian, Ubuntu, BackTrack은 무엇일까여!? 컴퓨터 지식은 항상 양파같아서 너무 기쁘네요 하 하 하 ..하후ㅠㅜㅠㅠ

BackTrack

먼저, 백트랙(BackTrack)은 칼리 리눅스의 어머니같은 모의해킹용 리눅스이지만, 2012년 8월 13일에 백트랙 5 R3 버전 출시 후 13년도에 지원이 종료된 것 같아요! 무슨 이유에서인지는 잘 모르겠지만, 아직도 백트랙을 그리워하여 백트랙을 이용하시는 분들도 많이 계시더라구요!

Ubuntu

우분투(Ubuntu)는 현존하는 리눅스중 가장 사용률이 높아요. 왜냐하면 Unity를 이용해 GUI환경을 아름답게 지원해주니까여!! 개인용 Desktop이나 Laptop으로 사용하는데 편의성을 고려해 업데이트/업그레이드 시켜주는 OS이다 보니, 사람들이 좋아할 수밖에 없지여!

언제부터인지 우분투 서버용이 나와서 사람들이 사용중이더라구여! 저도 한 번 써봐야하는데 아직은 시간이 안나네영 ㅜㅠ

그렇다면 칼리 리눅스와 백트랙과 우분투가 파생되도록 할 수 있던 데비안(Debian)을 살펴보아요.

Debian

데비안(Debian)은 데비안 프로젝트라는 협회? 그룹? 같은 곳에서 만든 이름인데, 원래는 리눅스 뿐만 아니라 FreeBSD, NetBSD, GNU HURD에도 열씸히 개발하다가 결국 리눅스 커널의 데비안 GNU/리눅스만 남았다고 해요. 왜 데비안이냐고 물으신다면... 처음 태명이 그랬던것을... 제가 어찌... 유래는 있지만 뭐 이름짓기는 제가 야미인 것처럼 그런 이유일테죠! 핳핳하

데비안을 이야기하자면 레드햇도 같이 이야기돼요. 레드햇(RedHat) 역시 리눅스 배포 회사인데, 레드햇과 데비안의 차이는 서버에 있는 데이터 레파지터리(Repository)를 통해 가져오는 방법과, 각 회사의 데이터 서버가 다르기 때문에 사용할 수 있는 명령어 등의 데이터 차이인데, 요즘 우분투가 대세라고 말씀 드렸듯이 레드햇보다 데비안 계열이 사용자에겐 더 편한 점은 있어요!(라고 얘기하면 기업에서 싫어하시겠져... 레드햇은 기업 서버로 많이 이용되고 있거든요 ㅜㅠㅜ 제 주관적인 생각 뿐이예요!!)

리눅스의 역사까지는 들어갈 수 없겠지만(이거 책에서도 몇 페이지 가량으로 넘어가는데 포스팅을하면 몇 개가 될런지 ㅜㅠ) 대략적인 리눅스의 정보를 설명했어요. 이제 그럼 그 다음으로 나온 단어인 Ettercap과 MITMf에 대해 알아보아여!

Ettercap

이더캡(Ettercap)이란 Man In The Middle Attack(MITM, 중간자공격)을 지원하는 프로그램으로 현재 GUI모드도 지원이 됩니당. Target(Victim)의 IP와 Router(Gateway)의 IP를 입력받아 중간자공격을 실행해주는데, 현재 존재하는 중간자공격에서 MITMf 툴과 함께 가장 유명해요! 칼리 리눅스에는 기본적으로 설치가 되어있구요! 그림이 거미그림이라 거미프로그램이라고 기억하셔도 됩니당!

MITMf

MITMf 프로그램은 방금 이더캡과 같은 중간자공격 프로그램인데, 원래 mitmf를 apt를 통해 설치가 되었지만 최근에 Github 페이지를 통해서 설치를 진행해주도록 바뀌었더라구요. 깃헙페이지는 https://github.com/byt3bl33d3r/MITMf 페이지예요. 설치방법은 전부 깃헙에 설명되어있으니 참고하세여!!

드디어 서론이 끝났어요!! 이제서야 주제에 대한 이야기를 할 수 있다닝 감격...

ARP Spoofing의 시나리오에 대하여 제가 정리해둔 것을 보여드릴게요! 아참... ARP는 무엇이고 Spoofing은 무엇인지 설명을 안드렸네영... 넘나 공부할게 많져!? 이 양파같은 녀석..

ARP

ARP(Address Resolution Protocol)란 주소를 결정해주는 프로토콜로 현재 나의 IP주소와 MAC주소에 대해 Router와 매칭시켜 통신을 가능하게 해주는 통신의 베이스인 프로토콜이예요! ARP가 없다면 웹 통신을 할 수 없다고 보시면 됩니당! ARP 프로토콜의 헤더와 그 외의 Spoofing을 위해 필요한 헤더는 파일로 드릴게여!! 왜 헤더가 필요하느냐구여? 어차피 다 규약으로 정해진 프로토콜 헤더인데, 이것을 변조할 수 있거든여!! 그래서 ARP는 끝나지 않는 보안의 문제점이기두 해요.

spoofing

Spoofing은 패킷 변조를 통해 위장 잠입하는 공격 기법이예요. 내가 Router인 척 Target을 속이고, 내가 Target인 척 Router를 속이는거죠. 보이스피싱할 때 사람들에게 "금감원인데여~ 계좌가 위험해여! 돈내놔여!" 라고 해서 Target을 속이는 것처럼 속이고, 은행에는 "내가 Target인데여~ 제 계좌에서 이상한 돈이 나갔어여! 돈내놔여!" 라고 어름장 부리는 것마냥... 예제가 이상했나여? 죄송해여...ㅠㅜ쥬륵

ARP Spoofing 시나리오를 보여드릴게여!

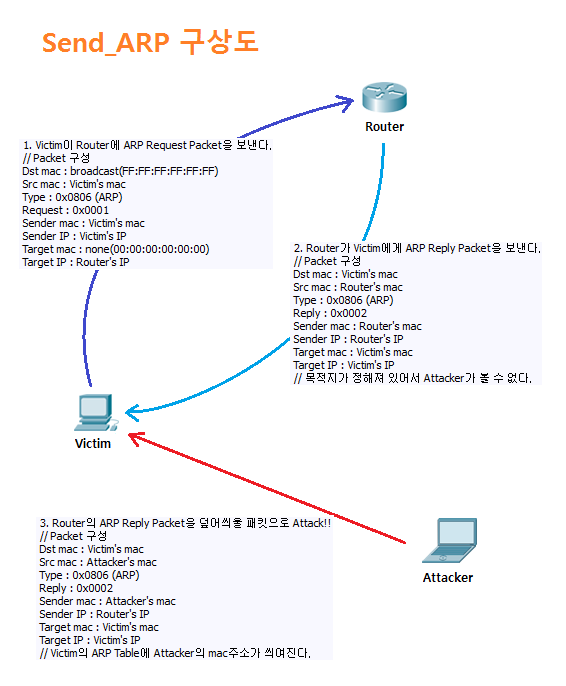

send arp scenario

위 그림은 Send ARP 프로그램 시나리오예요! 그런 프로그램이 있냐구여? 바로 이경문 선생님의 SnoopSpy에 있지여!! 바로 SnoopSpy가 ARP Spoofing 프로그램이자 그 중간 중간에 필요한 Send ARP, Find IP List 등이 있거든여!! 넘나 천재적인 선생님이셔여... 약 10년전에 그런 프로그램을 만들어 유지보수하고계시니... 고작 이것만 있는것이 아닌 프로그램이기두 하구여...

순서대로 적혀있지여!? 우리의 Host가 Attacker가 되어 가상머신의 Target을 속이는거예여! 내가 Router다 이녀석아!! 하구여! 그리고나서 Target의 ARP Table을 확인하면(cmd창에서 arp -a 명령을 치시면 나와영!!) Router의 IP주소에 해당하는 MAC주소가 Attacker의 MAC주소로 바뀌어 있음을 확인할 수 있어여!

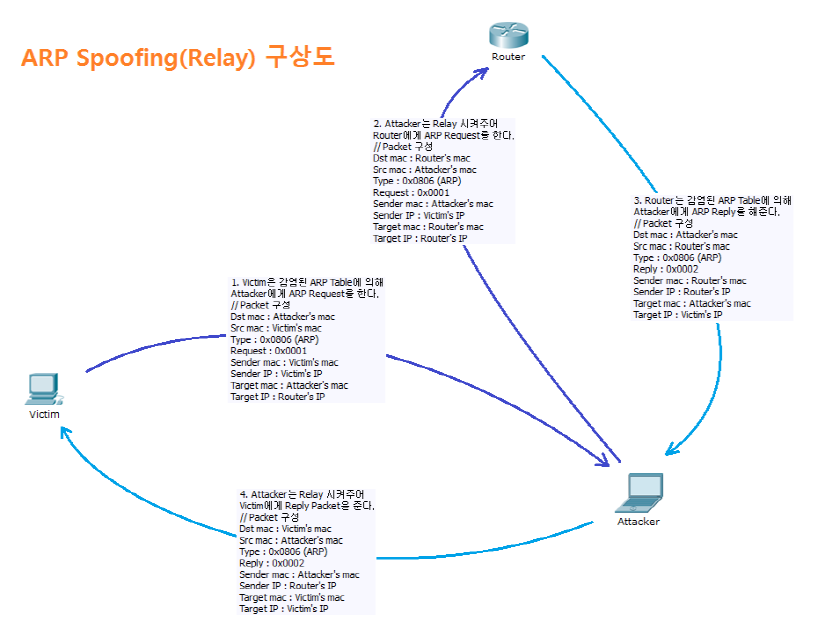

그럼 ARP 패킷 전송하는 프로그램이 아닌 정상적인 Spoofing 프로그램의 시나리오는 빠밤!!

relay spoofing scenario

짜란!! 공격을 당할 피해자와 라우터 사이에 Attacker가 껴서 서로를 속이고 있어요! 이게 바로 중간자공격이자 Spoofing이지요!(물론 저렇게 중간에 껴서 Sniffing을 할 수 있는 것이 기본이고, 스니핑을 한 후 패킷을 변조까지 한다면 Spoofing이 되는거예요!) 이를 통해 피해자가 Facebook과 같은 사이트를 요청하면 가짜 Phising Facebook Site를 피해자한테 보내서 입력받은 ID, PW를 해킹할 수도 있게 되는거구요!! 물론.. 처음 글 쓰기 전에 말씀드렸다시피 모의해킹에서만 사용하셔야해여!! 공공장소에서 쓰시면 바로 철컹철컹 엄훠나...

이렇게 해킹이 당하는 것입니다 여러분!! 넘나 세상살기 무섭지않나여?! 싸이버 수사대님들이 다 잡아주시겠져!! 빠숑~

이것이 바로 제가 만드는 yummyKit 프로그램의 시나리오예여!! 물론 현재 이정도 부분까지는 구성이 되었지만, 이 후의 SSL Strip부터 그 외 구현은 현재 정지중이네영 ㅜㅠㅜ 얼른 OS 개발이 다 되어야 할텐뎅...

그렇다면 다음 포스팅부터 제 코드에 대한 브리핑을 해드릴게여!! 그러다보면 또 C언어 함수도 설명하고, 그렇게 제 코드의 취약점이 발견되고.. 이녀석 개발 못하는놈이구만 들통나고... 전 눙물이 나고ㅜㅠㅜ 전 개발을 그렇게 잘 못한답니당..

다들 다음 포스팅에서 뵈어여!!! 조만간 OS 개발 포스팅도 올릴게여!!

Check out the yummyhit’s website for more info on who am i. If you have questions, you can ask them on E-mail.

댓글남기기